近年、医療機器の市場規模は増加傾向にあり、先進国の高齢化・発展途上国の人口増加と経済発展に伴って今後も拡大が見込まれています。

一方で医療のIT化・DX化により、医療システムに関するランサムウェアの報告事例も相次いでおり、医療機器のセキュリティ対策の重要性も高まっています。

そうした背景を受け、近年の薬機法改正では医療機器のサイバーセキュリティ対策が義務化されるに至りました。

今回は、医療機器が市場に出るまでの流れと、それらに関するガイドラインや必要となるセキュリティ対策、各ガイドラインの課題感と解決策についてまとめました。

医療機器製造に関するセキュリティ対策のご参考になれば幸いです。

目次

・医療機器が市場へ出るまでの流れと薬機法の重要性

・DX化と薬機法改正の経緯

・薬機法改正によるサイバーセキュリティ対応の義務化

・「医療機器のサイバーセキュリティ導入に関する手引書」と「SBOM」

・現行ガイドラインの課題:具体的なSBOM導入・対策に落とし込めない

・脆弱性診断サービス「SBOMスキャナ」による解決

・「SBOMスキャナ」紹介動画

・お問い合わせ・関連リンク

医療機器が市場へ出るまでの流れと薬機法の重要性

一般に、医療機器を市場へ流通させるためには、「医薬品、医療機器等の品質、有効性及び安全性の確保等に関する法律(薬機法または医薬品医療機器等法)」に基づき、審査、承認、保険適用の手続きが必要です。

製造業者が申請後、審査を独立行政法人 医薬品医療機器総合機構(PMDA)が行い、厚生労働省の承認後に認証番号が割り当てられます。薬事承認後の保険適用は、厚生労働省の諮問機関である中央社会保険医療協議会(中医協)が行います。

前述の通り、医療機器の審査については「薬機法」に基づいて行われます。

そのため、機器の製造に携わる企業は同法の内容・改正についてアンテナを張っておく必要があります。

DX化と薬機法改正の経緯

世の中のDX(デジタルトランスフォーメーション)化の流れに従い、医療業界でもIT化が進んでいます。

医療の現場においては医療機器がネットワークでシステムに繋がり、情報管理と業務効率化に寄与する一方で、システムの脆弱性を突いたランサムウェアの被害も多く報告されています。

医療機器やシステムの問題は、人命に影響を及ぼす可能性があるため、これまで以上にセキュリティ対策の強化が求められています。

このような状況下において、2020年にIMDRF(国際医療機器規制当局フォーラム)はIMDRFガイダンスを公表しています。

IMDRFガイダンスは、国際的に医療機器の安全性を向上させるため、医療機器のサイバーセキュリティ対策を整理し、取りまとめたものです。

このガイダンスを踏まえ、日本では2021年12月に厚生労働省が「医療機器のサイバーセキュリティ導入に関する手引書」を公開し、2023年4月に薬機法改正で運用が始まっています。

| 日付 | 国外動向 | 国内動向 |

|---|---|---|

| 2011年2月 | IMDRF創立 | |

| 2019年1月 | IMDRFガイダンスの策定開始 | |

| 2020年4月 | IMDRFガイダンスの公開 | |

| 2020年5月 | 厚生労働省よりIMDRFガイダンスの導入に向けた検討を通知 | |

| 2021年2月 | IMDRF追補ガイダンスの策定開始 | |

| 2021年12月 | 「医療機器のサイバーセキュリティ導入に関する手引書」公開 | |

| 2023年4月 | IMDRF追補ガイダンスの公開 | 薬事法改正 |

薬機法改正によるサイバーセキュリティ対応の義務化

前述の通り、薬機法では医療機器の承認基準となる基本要件基準が定められていますが、2023年4月にサイバーセキュリティの確保に関する要求事項が改正されました。

具体的には、基本要件基準の第12条に、新たに第3項として「プログラムを用いた医療機器」に対するサイバーセキュリティへの対応が追加されています。

これにより、医療機器の製造業者は、薬事承認を得るためにサイバーセキュリティの対応状況についての報告が義務化されることになりました。

経過措置として、2024年3月末までは従来の基準に従った申請が可能ですが、2024年4月以降は必須となります。

なお、基本要件基準への適合性確認はサイバーセキュリティに関する取組みやプロセスを規定した規格である「JIS T 81001-5-1」に基づき行われます。

プログラムを用いた医療機器のうち、他の機器及びネットワーク等と接続して使用する医療機器又は外部からの不正アクセス及び攻撃アクセス等が想定される医療機器については、当該医療機器における動作環境及びネットワークの使用環境等を踏まえて適切な要件を特定し、当該医療機器の機能に支障が生じる又は安全性の懸念が生じるサイバーセキュリティに関わる危険性を特定及び評価するとともに、当該危険性が低減する管理が行われていなければならない。

また、当該医療機器は、当該医療機器のライフサイクルの全てにおいて、サイバーセキュリティを確保するための計画に基づいて設計及び製造されていなければならない。

(参考) 医療機器の基本要件基準第12条第3項の適合性の確認について(◆令和05年05月23日薬生機審発第523001号) (mhlw.go.jp)

「医療機器のサイバーセキュリティ導入に関する手引書」と「SBOM」

義務化された「医療機器のサイバーセキュリティへの対応」について、前述の「医療機器のサイバーセキュリティ導入に関する手引書」というガイドラインを確認することで、その概要や必要となるSBOM関連の対応を把握することができます。

SBOM(Software Bill Of Materials)とは、ソフトウェアを構成する「コンポーネント(プログラム部品)」や「ライセンス情報」、「コンポーネント同士の依存関係」などの情報をリスト化したものです。

SBOMを活用することでソフトウェアに含まれる脆弱性の早期発見・対策が可能になるため、医療機器のセキュリティ対策として重要度が高くなってきています。

2021年に作成された初版ではSBOMに関して、その立ち位置と重要性などが記載されるのみでしたが、2023年に作成された第2版ではIMDRFの追補ガイダンスの内容をふまえてSBOMに関する詳細が記載されています。

同手引書のサイバーセキュリティ・SBOMに関する主な内容について抜粋して記載します。

対象機器

・ネットワークや機器との接続が可能であるプログラムを用いた機器

・ソフトウェア単独で医療機器となる医療機器プログラム(SaMD:Software as a Medical Device)

対象リスク

サイバー攻撃の被害により、以下のような医療安全に影響を与えるリスクを対象としています。

(1)医療機器の性能 性能や機能の低下、誤動作、動作停止など

(2)診療活動 患者情報やオーダー情報へのアクセス停止など

(3)誤った診療 情報の欠落や改ざんによる誤診断や不適切な治療など

SBOMに関する記載

同手引書には附属書として、SBOMについて以下の項目で具体的な内容が記載されています。

A. ソフトウェア部品表(SBOM)の扱い

A.1 SBOMの全体的なフレームワーク

A.2 SBOMの作成

A.3 SBOMの要素と推奨フォーマット

A.4 SBOMの提供

A.5 SBOMの事例

A.5.1 SBOMの構成(アーキテクチャーの展開)

これらを参照することによって、対象となる機器・リスク・SBOM対応に関する内容がおおむね把握できます。

現行ガイドラインの課題:具体的なSBOM導入・対策に落とし込めない

前述の通り、同手引書では対象となる医療機器やリスク・サイバーセキュリティ対策やSBOMの概要が記載されており、全体像を掴めます。

しかしながら、一方で「具体的にどんなツールを使ってSBOMを作るべきか?」「ソフトウェアコンポーネントリポジトリはどんな構成にすべきか?」といった、より深く掘り下げた内容までは記載されていません。

こうした具体的な施策については各企業・各製品開発チームによって事情が異なることから、それぞれの組織に委ねられている部分となっております。

自身の組織や製品・サービスに適したSBOM導入と運用について、それぞれが最適なものを検討して構築していく必要がある点・具体的なツールや作業ベースまでは落とし込めていない点は、現行ガイドラインの課題と言えます。

脆弱性診断サービス「SBOMスキャナ」による解決

前項で触れた通り、現行のガイドラインでは医療機器の審査に関する概要は把握できるものの、具体的なツールやソフトウェアの構成・SBOM導入や運用については記載されていないため、実際の対応については各組織で検討・実施していく必要があります。

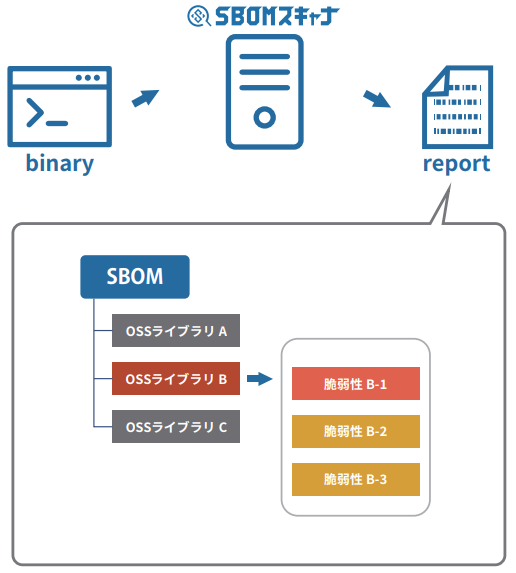

そこで、弊社の提供する脆弱性診断サービス「SBOMスキャナ」を利用することで、上記の課題を解決できます。

「SBOMスキャナ」は、機器・デバイスの組み込みソフトウェアのバイナリデータを解析し、その脆弱性診断を行います。

バイナリデータから SBOMと呼ばれるオープンソースソフトウェアの部品表を生成し、さらにその部品表にリストアップされたオープンソースソフトウェアに対して報告されている脆弱性情報を列挙することで、脆弱性リスクを評価します。製品上で動作するバイナリデータを直接解析できるため、ソースコード管理と切り離した運用ができることもメリットとなります。

これらの処理が全自動で実行されるため、工数をかけずに素早い診断結果を得ることが可能です。

また、導入に関してもソフトウェアパッケージをPCにインストールするだけで利用開始でき、スタンドアロンPCで実行し、バイナリデータや診断結果を社外に出さないといったセキュアな運用が可能です。

紹介動画

お問い合わせ・関連リンク

弊社、サイエンスパーク株式会社は1994年の創業より、ソフトウェア・ハードウェアのセキュリティ対策をおよそ30年に渡り続けてまいりました。

各種製造・開発におけるセキュリティリスクの診断から対策導入・運用までのお手伝いが可能ですので、ご相談だけでもお気軽にお問い合わせくださいませ。